Koncepcja kontroli dostępu do firmowej sieci nie jest zjawiskiem nowym. Niemniej, wraz z rozwojem technologii, firmy muszą szukać coraz bardziej wyrafinowanych narzędzi bezpieczeństwa. Sieci wymagają wyjątkowej ochrony bowiem należą do najcenniejszych zasobów przedsiębiorstwa, a jednocześnie są ulubionym obiektem ataków.

Większość firm chroni sieć za pomocą firewalla, aplikacji bezpieczeństwa czy systemu UTM, integrującego w ramach jednego rozwiązania kilka technologii bezpieczeństwa. Tego typu zabezpieczenia jeszcze do niedawna skutecznie zabezpieczały przed cyberatakami. Sprawdzały się w sieciach składających się wyłącznie z podłączonych na stałe stacjonarnych pecetów.

Wzrost popularności sieci bezprzewodowych, szybko powiększające się grono pracowników mobilnych czy konieczność współdzielenia dostępu, otworzyły nowe furtki dla sieciowych przestępców. Kilka lat temu administratorzy, obsługujący korporacyjne sieci, zauważyli niepokojące zjawisko. Okazało się, że robaki internetowe coraz częściej bez trudu omijają zabezpieczenia stojące na styku sieci i, niczym klasyczny koń trojański, paraliżują sieć od wewnątrz. Dokładna analiza wykazała, że wina leży po stronie właścicieli firmowych notebooków. Służbowe laptopy służyły nie tylko do pracy, ale również sieciowej rozrywki. W rezultacie pracownicy przynosili do firmy zainfekowane komputery, a po podłączeniu ich do firmowej sieci było już za późno na podjęcie jakiejkolwiek akcji ochronnej.

To właśnie moda na mobilność przyczyniła się w pewnym stopniu do powstania nowych systemów kontroli dostępu do sieci, tzw. NAC (Network Access Control). Pierwsze tego typu komercyjne rozwiązania pojawiły się na światowych rynkach w 2003 roku. Technologia NAC z umożliwia dynamiczny przydział VLAN’u w zależności od uprawnień logującej się osoby – to sieć decyduje, do których serwerów użytkownik może mieć dostęp. Ponadto, umożliwia sprawdzenie bezpieczeństwa komputera, zanim zostanie on podłączony do sieci firmowej.

Dostępne na rynku rozwiązania NAC umożliwiają ochronę sieci lokalnej przez kontrolowanie praw dostępu poszczególnych użytkowników oraz ograniczanie działań, jakie mogą oni wykonywać w sieci. Dodatkowo definiują charakterystykę wzorców ruchu w sieci i wykrywają intruzów na podstawie wstępnie skonfigurowanych metod heurystycznych. Warto także zaznaczyć, że NAC cały czas czuwa nad zapewnieniem zgodności z polityką bezpieczeństwa, nie tylko w momencie podłączania komputera do sieci, ale także w czasie jego pracy.

Zastosowania, czyli NAC się zmienia

Sześć lat temu, kiedy na rynku debiutowały systemy kontroli dostępu do sieci, największe spustoszenie w sieciach siały sieciowe robaki. Programiści tworzyli złośliwe aplikacje z myślą o ataku na nieaktualizowane komputery, zresztą ten proceder trwa cały czas. Pierwsze rozwiązania NAC były zaprojektowane w ten sposób, aby blokować dostęp do sieci komputerom bez odpowiednich łat do systemów operacyjnych bądź z nieuaktualnionym systemem antywirusowym.

W międzyczasie zaczęły pojawiać się nowe zastosowania NAC. „Należy pamiętać, że użytkownicy sieci to nie tylko pracownicy lokalni i zdalni, ale także goście, kontrahenci i inni pracownicy tymczasowi. Dlatego ważnym aspektem bezpieczeństwa jest właściwe rozpoznanie urządzeń podłączanych do sieci i właściwe rozpoznanie użytkowników” – tłumaczy Maciej Iwanicki z Symantec Poland. Obecnie jednym z kluczowych zadań NAC jest izolowanie gości korzystających z firmowej sieci od zasobów przedsiębiorstwa. System odseparowuje komputery w sieci korporacyjnej i zapewnia im dostęp do ograniczonych zasobów, z reguły Internetu. „Tego typu dostęp jest głównym bodźcem aż dla około 80 procent wdrożeń NAC na świecie. Większość organizacji rozpoczyna od wdrożenia dostępu w sieci bezprzewodowej, by następnie rozszerzyć go na sieć przewodową” – przyznaje Gaweł Mikołajczyk z Cisco.

Dopiero na drugim miejscu znajduje się pierwotne zastosowanie NAC, związane z kontrolą urządzeń końcowych podłączanych do sieci. System wykrywa i ocenia stan zgodności urządzeń końcowych z polityką bezpieczeństwa firmy. Ocenia się, że około 15 % klientów sięga po systemy NAC w tym właśnie celu. Gaweł Mikołajczyk zwraca uwagę na jeszcze jedno przeznaczenie systemów kontroli dostępu. „NAC dostarcza szczegółowe informacje o działaniach użytkowników sieci i umożliwia ich kontrolę . Organizacje chcą monitorować ruch i wymuszać kontrolę dostępu do kluczowych zasobów. Uzyskanie większej widoczności dla działań użytkowników w sieci jest kluczowym elementem w 5 procentach wdrożeń NAC” – mówi Mikołajczyk.

Ostra konkurencja

Koncepcję kontroli dostępu do sieci realizuje dziś ponad 30 producentów. Stawka jest bardzo zróżnicowana, znajdziemy w niej zarówno dostawców sprzętu sieciowego, jak Cisco, 3Com, Juniper Networks, jak również producentów aplikacji bezpieczeństwa, np. Symantec. Z klienta NAP (Network Access Protection) mogą również korzystać użytkownicy systemu operacyjnego Windows Vista. Rozwiązanie Microsoftu jest odpowiednikiem systemów NAC. Obecnie NAP obsługuje około stu dostawców infrastruktury sieciowej i aplikacji bezpieczeństwa. Analitycy z Gartnera uważają, że rosnąca świadomość odnośnie istnienia NAP może ograniczyć sprzedaż innych producentów oferujących systemy kontroli dostępu.

Niektórzy producenci oferują urządzenia posiadające wbudowane funkcjonalności systemów NAC, np. Alcatel-Lucent OmniAccess SafeGuard, McAfee Policy Enforcer, HP ProNAC, czy Trend Micro Network VirusWall Enforcer.

Na świecie największą popularnością cieszą się rozwiązania NAC oferowane przez Cisco, znane pod nazwą Network Admission Control. Producent oferuje architekturę Cisco Clean Access, na którą składa się kilka komplementarnych produktów dla realizacji całościowego. Cisco NAC Server wymusza uwierzytelnianie, kontrolę i skanowanie stacji końcowych pod kątem podatności na zagrożenia. Może być wdrażany w modelu in-band i out-of-band, czyli znajdować się w ścieżce ruchowej między stacjami końcowymi a rdzeniem sieci, albo „z boku”. Producent oferuje również NAC Server jako moduł do routerów ISR, co pozwala na implementację NAC w sieciach ze zdalnymi oddziałami czy rozproszonymi geograficznie lokalizacjami.

Skanowanie stacji końcowych i badanie ich zgodności umożliwia oprogramowanie NAC Agent. Aplikacja jest instalowana na stacjach końcowych lub uruchamiana w procesie uwierzytelnienia przez stronę internetową, w sytuacji, kiedy na stacji roboczej NAC Agent nie może być zainstalowany z powodu braku uprawnień.

Kolejnym składnikiem architektury Cisco Clean Access jest NAC Guest Server. Pozwala on na tworzenie kont, raportowanie i zarządzanie dostępem gościnnym w sieciach bezprzewodowych i kampusowych. Natomiast Cisco NAC Profiler jest kluczowym komponentem wdrożenia NAC w sieciach z urządzeniami końcowymi, które nie „rozumieją” procesu NAC – telefony IP, drukarki.

Jednym z głównych rywali lidera rynku jest Symantec. Maciej Iwanicki zwraca uwagę na dwie cechy rozwiązania Symantec Network Access Control – możliwość wdrożenia rozwiązania w każdej sieci oraz obsługę wielu rodzajów urządzeń końcowych. W pierwszym przypadku firma wdrażająca SNAC nie musi modernizować infrastruktury. Zgodność użytkowników i urządzeń końcowych jest zagwarantowana w punkcie połączenia z siecią przedsiębiorstwa, niezależnie od tego, czy używane są moduły bezpośrednio integrujące się z siecią, czy moduły działające tylko w odniesieniu do hostów i nie wymagające integracji z siecią.

Nie bez znaczenia jest również obsługa szerokiej gamy urządzeń. Sieci składają się z nowszych i starszych systemów firmowych, systemów kontrahentów i gości, publicznych punktów dostępu, urządzeń partnerów biznesowych itp. Administratorzy często mają ograniczone możliwości zarządzania tymi urządzeniami końcowymi lub nie mają ich w ogóle. „Rozwiązanie Symantec Network Access Control umożliwia zastosowanie procesu kontroli dostępu do sieci dla wszystkich urządzeń — zarządzanych i niezarządzanych, nowych i starszych, znanych i nieznanych” – tłumaczy Maciej Iwanicki.

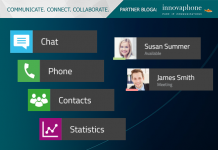

Wśród firm oferujących rozwiązania, w których NAC stanowi jeden z elementów składowych, znajduje się Alcatel Lucent. SafeGuard to wielofunkcyjny system zabezpieczeń, oprócz funkcji NAC, pełniący rolę IDS/IPS i firewalla. System działa w sposób transparentny, bez konieczności wprowadzania zmian w aktualnej konfiguracji pomiędzy przełącznikami dostępowymi, a warstwą dystrybucyjną lub rdzeniową sieci. SafeGuard współpracuje z sieciami LAN, WiFi oraz obsługuje pracowników zdalnych, odpowiada za kontrolę nie tylko przed, ale także po uzyskaniu dostępu. Produkt oferuje szczegółową inspekcję pakietów, np. sesji czatowych, komunikatorów czy aplikacji P2P – z prowadzeniem dziennika zdarzeń. Ponieważ SafeGuard wspiera różne systemy uwierzytelniania (LDAP, Active Directory, Radius) i współpracuje z przełącznikami L2/L3 różnych producentów, można go wdrażać praktycznie bez żadnych dodatkowych inwestycji.

Dobre perspektywy

Niestety systemy NAC nie potrafiły się oprzeć światowemu kryzysowi. Jak wynika z danych Infonetics Reserach przychody ze sprzedaży w ostatnim kwartale ubiegłego roku spadły o 32 % w porównaniu do poprzedniego kwartału. I choć w pierwszych trzech miesiącach bieżącego roku na rynku NAC odnotowano spadek o 7 %, to analitycy są dobrej myśli i uważają, że już wkrótce nastąpi odbicie od dna. Inonetics Research przewiduje, że latach 2010 -2013 wzrost przychodów ze sprzedaży w skali roku powinien być dwucyfrowy. „Czynnikiem powodującym wzrost zainteresowania rozwiązaniami NAC jest sytuacja na rynku pracy i wzrost liczby aplikacji wykorzystywanych w firmach. Pojawienie się dużej liczby pracowników kontraktowych, konieczność udostępniania sieci bezprzewodowych gościom i wreszcie lawinowo rosnące wykorzystanie specjalistycznego oprogramowania uruchamianego na serwerach firmowych, czyniłyby kontrolę dostępu bez rozwiązań NAC bardzo nieefektywną”- tłumaczy Roman Sadowski z Alcatel-Lucent.